최근 원노트로 칵봇(Qakbot) 악성코드가 유포되고 있어 사용자들의 주의가 요구된다.

안랩 시큐리티대응센터(ASEC)는 27일 최근 원노트로 유포되는 칵봇이 다시 확인됐으며, 그 과정에 윈도 도움말 파일(CHM)이 이용되는 것을 포착했다고 밝혔다.

칵봇은 2007년부터 활동 유라시아계 사이버범죄 단체로 추정된다.

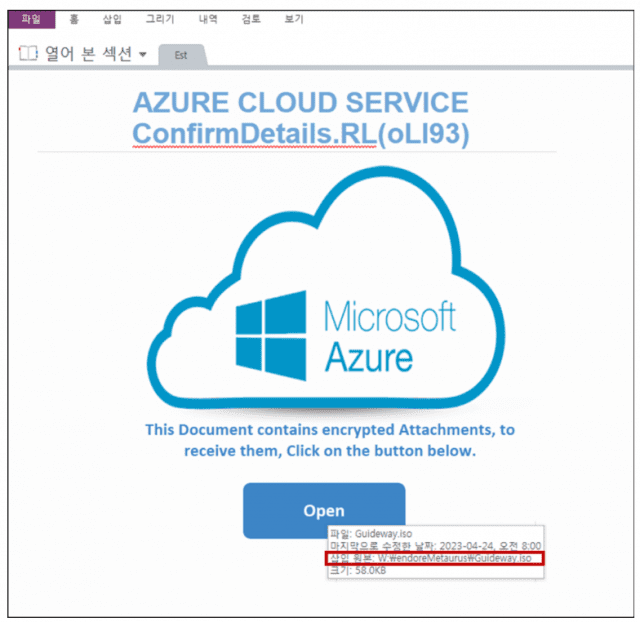

ASEC에 따르면 원노트 파일 실행 시, 마이크로소프트 애저 이미지와 함께 오픈 버튼을 클릭하도록 유도한다. 해당 버튼 위치에는 ISO 악성 파일이 숨어 있어, 사용자가 오픈 버튼을 클릭할 경우 임시 경로에 ISO 악성 파일이 생성되며 마운트된다.

ISO 악성 파일 내에는 CHM 파일이 있으며, README 파일로 위장해 사용자의 실행을 유도한다. CHM 파일 실행 시, 네트워크 연결 구성과 관련된 정상적인 도움말 화면이 생성돼 사용자는 악성 행위를 알아차리기 어렵다.

CMD를 통해 악성 파워쉘 명령어를 실행하며, 파워쉘 명령어는 인코딩 형태다. 해당 명령어는 기존 CHM 악성코드와 동일하게 클릭 메소드를 통해 실행된다.

디코딩된 파워쉘 명령어는 지난 4월 PDF를 통해 유포됐던 칵봇에서 사용된 명령어와 유사한 형태로 확인됐다. 또한 현재 다운로드 URL에 연결이 되진 않지만, 내·외부 인프라를 통해 연결이 유효한 당시에 해당 URL에 칵봇 바이너리를 유포한 정황이 확인됐다.

ASEC는 "최근 원노트를 악용한 악성코드 유포가 증가하고 있으며, 공격자가 다양한 포맷의 파일을 공격에 이용하고 있다"며 "사용자는 출처가 불분명한 이메일이나 원노트의 열람에 있어서 각별한 주의가 필요하다"고 말했다.

원노트 악용 악성코드 유포…"출처 불분명한 파일 열지 마세요" - ZD넷 코리아

Read More

No comments:

Post a Comment